Wie in den vorherigen Teilen besprochen ist der Schutz der persönlichen und sensiblen Daten äußerst wichtig. Doch wie genau greifen Angreifer diese Daten ab oder fügen dem System Schaden zu?

In diesem Beitrag gehen wir mithilfe von kurzen Zusammenfassungen der Themen näher auf die verschiedenen Arten von Schadprogrammen und Techniken ein.

Benötigen Sie weiterführende Erläuterungen werden Sie sicherlich online und/oder in der Fachliteratur fündig werden. Zusätzlich erhalten Sie einige Tipps, wie Sie sich vor den genannten Bedrohungen schützen können.

Viren und Würmer

Viren und Würmer können erheblichen Schaden auf Computern anrichten. Dies kann bis zur Löschung gesamter Festplatten gehen. Der Unterschied zwischen diesen beiden Typen liegt vor allem in der Art und Weise wie sie sich weiter verbreiten.

Ein Virus benötigt die Mithilfe des Nutzers, um sich zu verbreiten. Angehängt an eine Datei wird er gestartet, sobald die Datei ausgeführt wird. Ab diesem Zeitpunkt kann er Schaden anrichten.

Die Verbreitung geschieht aber nur, wenn der Nutzer eine infizierte Datei weitergibt. Dies geschieht meist per E-Mail oder USB-Stick.

Würmer hingegen können sich selbstständig verbreiten. Hat der Wurm beispielsweise Zugriff auf das lokale E-Mail-Programm, kann er sich an alle im Adressbuch vorhandenen E-Mail-Adressen selbst verschicken. Um dann beim Empfänger Schaden anzurichten und sich weiter zu verbreiten muss der Empfänger lediglich den E-Mail-Anhang öffnen.

Eine weitere Möglichkeit der Verbreitung für Würmer können Wechseldatenträger wie z.B. USB-Sticks sein. Im Unterschied zu klassischen Viren können Würmer diese aber ohne das Zutun des Nutzers befallen.

Seien Sie also immer wachsam, wenn Sie Dateien aus einer unbekannten und/oder nicht vertrauenswürdigen Quelle erhalten. Nicht nur Dateien mit der Endung ".exe" oder ".zip" können Schaden anrichten. Auch "harmlose" Dateien wie z.B. Bilder, PDF-Dateien oder Office-Dokumente können Schadcode enthalten.

Und natürlich: Verwenden Sie eine stets aktuelle Anti-Viren-Software.

Trojaner

Trojaner sind, wie der Name schon vermuten lässt, bestrebt harmlos zu wirken um im Hintergrund Schaden anrichten zu können. So gaukelt er dem Nutzer eine brauchbare Funktion vor. Dies kann z.B. das Konvertieren von einem Dateiformate in ein anderes sein (Musik: wav in mp3 / Bilder: bmp in jpg usw.). Aber auch vermeintliche Schutzprogramme können gefährlich sein.

Gerade bei Softwareprodukten, die Sie aus dem Internet herunterladen, sollten Sie deshalb immer folgende Punkte überprüfen:

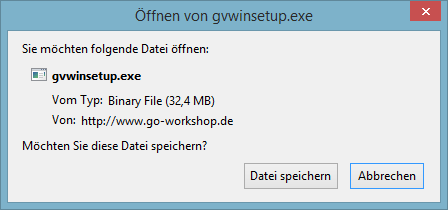

Als Beispiel dient hier der Download der Vollversion des GV Büro Systems.

1. Befinden Sie an einem vertrauenswürdigen Ort?

Ob die Internetseite, die Ihnen den Link zum Download anbietet, vertrauenswürdig ist, können Sie z.B. daran erkennen, ob die Seite über ein Zertifikat verfügt. Wie im Beitrag Noch mehr Sicherheit für unsere Kunden: HTTPS/SSL beschrieben, verfügen wir über ein solches Zertifikat. Dort ist auch angegeben, wer die Seite betreibt.

Natürlich können auch Internetseiten, die nicht über ein solches Zertifikat verfügen, vertrauenswürdig sein. Durch ein Zertifikat wird der Betreiber aber von einer dritten Stelle bestätigt.

2. Ist der Ort, von dem die Datei heruntergeladen wird, nachvollziehbar?

Der Download-Ort wird Ihnen wie folgt angezeigt (hier mit Firefox):

Hier sehen Sie, dass die Datei gvwinsetup.exe von http://www.go-workshop.de heruntergeladen werden soll. Da Sie sich in diesem Fall aber auf https://www.workshop-software.de/cms/index.php/downloads befinden, sollten Sie bereits misstrauisch werden.

Nun können Sie entscheiden, ob Sie dem Anbieter vertrauen. Gegebenenfalls fragen Sie gezielt beim Anbieter nach, ob die abweichende Adresse korrekt ist.

Wir können Ihnen natürlich hier bestätigen, dass der Download-Ort vollkommen korrekt ist.

3. Ist der Herausgeber korrekt?

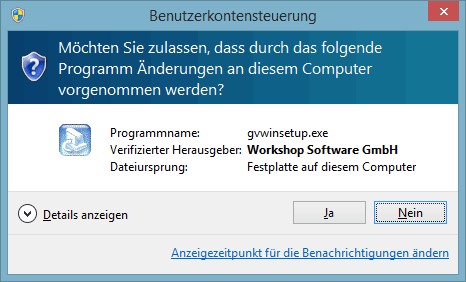

Softwareprodukte, die keine Digitale Signatur besitzen, können potenziell gefährlich sein. Wird Ihnen als Herausgeber nicht die erwartete oder sogar "Unbekannt" angezeigt, sollten Sie misstrauisch werden. Das nachfolgende Fenster wird Ihnen bei aktiver Benutzerkontensteuerung vor der Installation angezeigt. Sie sehen, dass die Datei gvwinsetup.exe von uns eine Digitale Signatur erhalten hat.

Sollte dieses Fenster nicht erscheinen, können Sie die Digitale Signatur auch direkt überprüfen. Mit einem Rechtsklick auf die Installationsdatei öffnen Sie das Kontextmenü. Wählen Sie dort "Eigenschaften". Im darauffolgenden Fenster finden Sie im Reiter "Digitale Signaturen" alle nötigen Informationen. Sollte dieser Reiter nicht vorhanden sein, ist der Herausgeber unbekannt.

Doch was geschieht, wenn es doch ein Trojaner auf den Computer geschafft hat? Denn bedenken Sie immer, dass, auch wenn alle Punkte der obigen Liste positiv beantwortet werden konnten, Angreifer Wege finden können, um in Ihr System zu kommen.

Wird das vermeintlich unbedenkliche Programm ausgeführt, können unbemerkt Schadprogramme installiert werden.

Beispielsweise können dies Programme sein, die jede Tastatureingabe speichern und an den Angreifer schicken oder sogar eine "Hintertür" öffnen, sodass der Computer ferngesteuert werden kann.

Wird der eigentliche Trojaner vom Computer entfernt bedeutet dies also noch lange nicht, dass die Gefahr vorbei ist. Die zusätzlich installierten Schadprogramme laufen weiter.

In diesem Zusammenhang sind die Rechte, die der aktive Windows Benutzer hat, besonders zu beachten. Darauf werden wir im Teil Windows Benutzerkonten gesondert eingehen.

Phishing

Phishing ist eine Form des Social Engineerings. Dabei wird versucht sensible Daten direkt beim Nutzer abzufragen. Dies kann persönlich bei Telefonanrufen oder einer Straßenumfrage geschehen oder über fingierte E-Mails oder Internetseiten. Seien Sie daher wachsam, wenn Sie sensible Daten (z.B. Benutzernamen und Passwörter) angeben sollen.

Wie genau Sie E-Mails und Webseiten entlarven können behandeln wir im kommenden Beitrag Phishing erkennen.